لیزارس ڈکیتی: شمالی کوریا کی بنگلہ دیش کے سینٹرل بینک سے ایک ارب ڈالر تقریباً اڑانے کی کہانی

سنہ 2016 میں شمالی کوریائی ہیکرز نے بنگلہ دیش کے سینٹرل بینک سے ایک ارب ڈالر چوری کرنے کی کوشش کی۔ اور وہ اس میں تقریباً کامیاب بھی ہو گئے تھے۔ تاہم قسمت یا اتفاق سے یہ چوری ناکام رہی اور سوائے 81 ملین ڈالر کے، باقی تمام منتقلی روک دی گئی۔

یہ ساری باتیں جیف وائٹ اور جین لی کی ایک خبر میں موجود تھیں۔ مگر سوال یہ ہے کہ عالمی سطح پر تنہا اور دنیا کے غریب ترین ممالک میں سے ایک نے عالمی سطح کے بہترین سائبر مجرم کیسے تیار کر لیے؟

یہ کہانی شروع ہوتی ہے ایک خراب پرنٹر سے۔ پرنٹر تو جدید زندگی کا ایک عام سا حصہ ہیں اور اسی لیے جب بنگلہ دیش بینک میں ایک پرنٹر خراب ہوا تو وہاں لوگوں نے وہی سوچا جو ہم سارے سوچتے ہیں۔۔۔ یہ کوئی بڑی بات نہیں۔

مگر یہ نہ تو کوئی عام پرنٹر تھا اور نہ ہی کوئی عام بینک۔ یہ بنگلہ دیش کا سینٹرل بینک تھا جس کی ذمہ داری ملک میں کرنسی کی دیکھ بھال کرنا ہے۔

اور یہ پرینٹر بھی اہم تھا۔ یہ بینک کے انتہائی حساس کمرے میں لگا ہوا تھا۔ ڈھاکہ میں بینک کے صدر دفتر میں یہ دسویں منزل پر تھا۔ اس پرنٹر کا کام بینک کی لاکھوں ڈالروں کے لین دین کے ریکارڈ کو پرنٹ کرنا تھا۔

بینک کے عملے کو پانچ فروری سنہ 2016 کو صبح پونے نو بجے پتا چلا کہ یہ پرنٹر کام نہیں کر رہا ہے۔ اس وقت کے ڈیوٹی مینجر زبیر بن ہدیٰ کہتے ہیں کہ ’ہم سمجھے یہ ایک عام سا مسئلہ ہے۔ ایسے مسائل پہلے بھی پیش آ چکے تھے۔‘

‘مگر اصل میں یہ اس بات کی پہلی نشانی تھی کہ بینک مشکل میں تھے۔ ہیکرز بینک کے نیٹ ورک میں گھس چکے تھے اور اسی لمحے وہ شاید سب سے بڑا سائبر حملہ کر رہے تھے۔’

ان کا ہدف: ایک ارب ڈالر چوری کرنا تھا۔ اس پیسے کو غائب کرنے کے لیے ہیکرز کا پلان تھا کہ وہ جعلی اکاؤنٹس، فلاحی تنظیموں، جوئے خانے اور ساتھیوں کا ایک نیٹ ورک استعمال کریں گے

مگر یہ ہیکرز کون تھے؟ تفتیش کاروں کے مطابق ان کے ڈیجیٹل نشانات سے معلوم ہوتا ہے کہ ان کا تعلق شمالی کوریا کی حکومت سے تھا۔

اتنے بڑے سائبر کرائم کے کیس میں شمالی کوریا کا مرکزی ملزم ہونا کچھ لوگوں کے لیے حیرانی کی بات ہو سکتی ہے۔ یہ دنیا کے غریب ترین ممالک میں سے ایک اور عالمی برادری سے الگ تھلگ ہے، چاہے ٹیکنالوجی کا معیار ہو یا معیشت کا۔

تاہم ایف بی آئی کے مطابق بنگلہ دیش کے بینک پر حملہ کئی برسوں کی منصوبہ بندی اور محنت کے ساتھ کیا گیا اور اس میں ایشیا بھر میں پھیلے ایسے ہیکرز جنھیں شمالی کوریائی حکومت کی حمایت حاصل تھی، استعمال کیا گیا۔

ہیکنگ کی انڈسٹری میں شمالی کوریا کے ہیکرز کو لیزارس گروپ کہا جاتا ہے۔ یہ بائبل (انجیل) کے اس گروہ کی طرف اشارہ ہے جو موت کے بعد لوٹ آتے تھے۔ ماہرین کا کہنا ہے کہ یہ ہیکرز بھی اتنے ہی مستقل مزاج ہیں۔

ان کے بارے میں معلومات تو بہت کم ہیں تاہم ایف بی آئی نے ایک ملزم پارک جن ہوئک کا تفصیلی خاکہ تیار کیا ہے۔ ماضی میں اس نے پارک جن ہک اور پارکوانگ جن کے نام بھی استعمال کیے ہیں۔

ایف بی آئی اسے ایک کمپیوٹر پروگرامر کے طور پر جانتی ہے جس نے ملک کی اعلیٰ ترین یونیورسٹی سے تعلیم حاصل کی اور پھر ڈالیان شہر میں شمالی کوریائی کمپنی چوسن ایکسپو میں ملازمت اختیار کی۔ یہ کمپنی آن لائن گیمنگ اور گیمبلنگ کے پروگرام تیار کرتی تھی۔

یہاں پر انھوں نے ایک ای میل ایڈریس بنایا ایک سی وی بنائی اور سوشل میڈیا سے ایک نیٹ ورک بنا لیا۔ ایف بی آئی کا کہنا ہے کہ ان کے ڈالیان میں ڈیجیٹل نشانات سنہ 2002 سے ملتے ہیں اور سنہ 2013 اور 2014 میں کبھی کبھی ملتے ہیں جس کے بعد سے ان کی انٹرنیٹ کارروائی پیونگ یانگ سے آنے لگتی ہیں۔

ایجنسی نے سنہ 2011 کی ای میل سے پارک کی ایک تصویر بھی حاصل کی ہے۔ اس میں ایک صاف ستھرا کوریائی مرد نظر آتا ہے جو کہ 30 سال یا اس سے چند سال کم عمر کا ہے۔ اس نے پن سٹرائپڈ کالی قمیض اور ای سوٹ پہنا ہوا ہے۔ اس تصویر میں کوئی غیر معمولی چیز نظر نہیں آتی۔

تاہم ایف بی آئی کا دعویٰ ہے کہ وہ دن میں پروگرامر اور رات کو ہیکر کے طور پر کام کرتے ہیں۔

سنہ 2018 میں امریکی حکام نے پارک کے خلاف کمپیوٹر فراڈ کا مقدمہ کیا۔ اس جرم میں انھیں 20 سال قید کا سامنا ہو سکتا ہے۔فرد جرم عائد ہونے سے چار سال قبل وہ چین سے شمالی کوریا واپس آ گئے تھے۔

اگر پارک ان کا اصل نام ہے بھی تو وہ راتوں رات ریاست کے لیے ہیکر تو نہیں بن گئے۔ وہ ان ہزاروں شمالی کوریائی شہریوں میں سے ایک ہیں جنھیں بچپن سے سائبر کرائم کے لیے تیار کیا جاتا ہے۔ یہاں تک کہ ریاضی میں اچھے 12 سال تک کے بچوں کو سکولوں سے نکال کر دارالحکومت بھیج دیا جاتا ہے جہاں انھیں اس کام کے لیے تیار کیا جاتا ہے۔

جب بینک کے عملے نے پرنٹر کو دوبارہ آن کیا تو انھیں کافی پریشان کن خبر ملی۔ انھیں امریکی فیڈرل ریزروو بینک (فیڈ) سے پیغام مل رہے تھے۔ بنگلہ دیش کے سرکاری بینک آکاؤنٹ اسی بینک میں ہیں۔ فیڈ کو یہ پیغام دیا گیا تھا کہ بنگلہ دیش کے اکاؤنٹ میں سے تمام رقم نکال دی جائے جو کہ تقریباً ایک ارب ڈآلر تھی۔

بنگلہ دیشیوں نے فیڈ سے وضاحت کے لیے رابطہ کیا مگر ہیکرز کی درست ٹائنمگ کی وجہ سے ان کا رابطہ نہیں ہو سکا۔ یہ ہیک بنگلہ دیش میں رات آٹھ بجے شروع ہوا مگر اس وقت نیو یارک میں صبح ہو رہی تھی یعنی فیڈ کو جو احکامات دیے گیے تھے ان پر عمل اس وقت ہونا تھا جب بنگلہ دیش میں لوگ سو رہے ہوں۔

اگلے دن جمعہ تھا اور بنگلہ دیش میں جمعے اور سنیچر کو چھٹی ہوتی ہے۔ اسی لیے بینک کا صدر دفتر بند تھا۔ مگر سنیچر کو جب بنگلہ دیشی حکام نے چوری پکڑی تو نیو یارک میں ویک اینڈ شروع ہو چکا تھا۔

پیانگ یانگ چوک پر کم ال سنگ اور کم جونگ ال کی تصاویر

امریکہ میں سائبر سکیورٹی کے ماہر راکیش استھانا کہتے ہیں کہ یہ اس حملے کی خوبصورتی تھی۔ جمعرات کی رات حملہ کرنا خود چنا گیا تھا۔ جمعے کو نیو یارک میں کام ہو رہا ہے مگر بنگلہ دیش میں چھٹی ہے۔ جب تک بنگلہ دیشی بینک واپس آن لائن آتا ہے امریکہ میں فیڈ بند ہو چکا ہوگا اور اس طرح پوری چیز پکڑنے میں تین دن کی تاخیر ہو جاتی ہے۔’

اور اس کے علاوہ ہیکرز کے پاس ایک اور چالاکی بھی تھی۔ جب انھوں نے فیڈ سے پیسے واپس نکال لیے انھیں یہ رقم کہیں بھیجنی تھی۔ انھوں نے رقم فلپائن کے دارالحکومت منیلا بھیج دیے۔ سنہ 2016 میں پیر آٹھ فروری کو قمری نئے سال کا پہلا دن تھا اور ایشیا میں کئی ممالک میں چھٹی تھی۔

فلپائن، بنگلہ دیش اور امریکہ کے وقت میں فرق کا فائدہ اٹھاتے ہوئے انھوں نے پانچ دن کے پلان کے تحت پیسے چوری کرنے تھے۔ اور اس سب کے لیے ان کے پاس وقت بھی کافی تھا۔ بعد میں پتا چلا کہ لیزارس گروپ ایک سال سے بنگلہ دیش کے سینٹرل بینک میں موجود تھا۔

جنوری سنہ 2015 میں ایک بے ضرر سی ای میل بینک کے کئی ملازمین کو بھیجی گئی تھی۔ بظاہر یہ راسل الہام نامی ایک شخص کے جانب سے تھی جو کہ نوکری ڈھونڈ رہا تھا۔ اس ای میل میں ایک ویب سائٹ کا ایڈرس تھا جہاں سے ان کی سی وی ڈاؤن لوڈ کرنا تھی۔

ایف بی آئی کے مطابق یہ صرف ایک جعلی نام تھا۔ بینک میں کم از کم ایک شخص اس جھانسے میں آ گیا اور اس نے وہ دستاویزات ڈاؤن لوڈ کیے جن میں کمپیوٹر وائرس چھپائے گئے تھے۔ جب لیزارس گروپ بینک کے نظام میں گھس گیا تو وہ اس کا خاموشی سے جائزہ لینے لگے۔ مگر پھر ایک دم وہ رک گئے۔

ہیکرز نے بینک کے نظام میں گھسنے کے پورے ایک سال بعد کیوں حملہ کیا؟ اور اتنی دیر ان کے نظام میں موجود رہنے سے پکڑے جانے کا خطرہ بھی برقرار رہتا۔ بظاہر ایسا لگتا ہے کہ انھیں یہ پیسے چوری کر کے لے جانے کے لیے پورا راستہ بنانا تھا۔

منیلا میں آر سی بی سی کی سینٹ جوپیٹر برانچ

جوپیٹر سٹریٹ منیلا کی ایک مصروف شاہراہ ہے۔ ایک ہوٹل اور ڈینٹسٹ کے دفتر کے درمیان آر سی بی سی بینک کی ایک شاخ ہے جو کہ ملک کا سب سے بڑا بینک ہے۔

مئی سنہ 2015 میں جب ہیکرز کے بنگلہ دیشی بینک کے نظام میں گھسے چند ماہ ہو ہو چکے تھے، ان ہیکرز کے ساتھیوں نے چار بینک اکاؤنٹ بنائے۔

اگر اب دیکھا جائے تو اس وقت بھی مشکوک اشارے تو تھے۔ ان اکاونٹس کو بنانے کے لیے ڈرائیونگ لائسنس جو استعمال کیے گئے وہ جعلی تھے۔ اکاؤنٹ کھولنے والے سارے افراد نے یہی کہا کہ ان کی ایک جیسی ہی نوکری ہے حالانکہ مختلف کمپنیوں کے نام دیے گئے تھے اور سب کی تنخواہ بھی برابر تھی۔

مگر کسی کو خیال نہیں آیا۔ کئی ماہ تک یہ اکاؤنٹ پانچ سو ڈالر کے ابتدائی ڈپوزٹ کے ساتھ خاموش پڑے رہے اور لیزارس کے ہیکرز نے انھیں نہیں چھوا۔ مگر جب لیزارس گروپ نے اپنا کام شروع کیا تو یہی اکاونٹ انتہائی اہم ہونا تھے۔

فروری سنہ 2016 میں جب ہیکرز بنگلہ دیشی بینک میں گھس چکے تھے اور پیسے غائب کرنے کا راستہ بھی بنا لیا تھا تو لیزارس گروپ تیار تھا۔

ان کے راستے میں بس آخری ایک رکاوٹ رہ گئی تھی۔ دسویں فلور کا پرنٹر۔ بنگلہ دیشی بینک نے اپنی تمام ٹرانزیکشن کا پیپر پر ریکارڈ رکھنے کا نظام بنایا ہوا تھا۔ یہ پیپر نظام ہیکرز کی کوشش کا راز فوراً فاش کر سکتا تھا۔ اسی لیے انھوں نے اس کے سافٹ ویئر کو ہیک کیا اور اسے ناکارہ کر دیا۔

یہ بھی پڑھیے

چار فروری کو رات آٹھ بج کر 36 منٹ پر ہیکرز نے رقم منتقل کرنی شروع کی۔ انھوں نے 35 ٹرانزیکشنز کرنی تھیں جن کی کل رقم 951 ملین ڈالر تھی جو کہ بنگلہ دیش کے فیڈ میں پڑے تقریباً سارے پیسے تھے۔ چوروں نے پیسے غائب کرنے کی مکمل منصوبہ بندی کی تھی مگر جیسے ہالی وڈ کی فلموں میں ہوتا ہے، ایک چھوٹی سی چیز ان کے آڑے آ گئی۔

جیسے جیسے بنگلہ دیشی بینک کو پتا چلا کہ کوئی مسئلہ ہے انھیں سمجھ نہیں آ رہی تھی کہ ہوا کیا ہے۔ مگر اس بینک کے گورنر کو راکیش استھانہ اور ان کی کمپنی ورلڈ انفارمیٹکس کا پتا تھا۔ انھوں نے فورا انھیں کال کی اور مدد مانگی۔ راکیش کہتے ہیں کہ اس وقت تک بینک کے گورنر کا خیال تھا کہ وہ چوری کیے گئے پیسے واپس حاصل کر لیں گے اسی لیے انھوں نے اس ہیک کو نہ صرف عوام بلکہ اپنی حکومت سے بھی چھپائے رکھا۔

بنگلہ دیش کے دارالحکومت ڈھاکہ میں شپلا چوک جو معاشی ضلع ہے

دوسری جانب راکیش کوشش کر رہے تھے کہ وہ یہ سمجھیں کہ یہ ہیک کتنا گہرا ہے۔ انھیں معلوم پڑا کہ ہیکرز نے بینک کے اہم نظام سوئفٹ کا کنٹرول حاصل کر لیا تھا۔ یہی نظام دنیا بھر میں ہزاروں بینک استعمال کرتے ہیں تاکہ وہ پیسوں کے لین دین کا حساب رکھ سکیں۔ ہیکرز کو سوئفٹ نظام میں کوئی کمزوری نہیں ڈھونڈنی پڑی۔ وہ تو بنگلہ دیشی بینک کے اندر پہنچے ہوئے تھے۔ اسی لیے سوئفٹ نظام کو تو یہ ایسے ہی لگا کہ یہ بنگلہ دیشی بینک کی حقیقی ٹرانسفر ہیں۔

جلد ہی بنگلہ دیشی بینک کے حکام کو یہ سمجھ میں آنے لگا کہ مکمل کر لی گئی ٹرانسفرز اب واپس نہیں ہو سکیں گی۔ کچھ پیسے فلپائن پہنچ چکے تھے جہاں مقامی حکام کا کہنا تھا کہ پیسے واپس بھیجنے کے لیے انھیں عدالتی حکم نامہ چاہیے ہو گا۔ عدالتی احکامات تو پبلک دستاویزات ہوتے ہیں اس لیے جیسے ہی بنگلہ دیشی بینک نے اپنا کیس پیش کیا، ساری دنیا کو پتا چل گیا کہ کیا ہوا تھا۔

راکیش بتاتے ہیں کہ بینک گورنر کو تو فوری طور پر عہدہ چھوڑنے کے لیے کہا گیا۔ ’میری ان سے پھر ملاقات نہیں ہوئی۔‘

امریکی ایوان نمائندگان کی رکن کیرولین ملونی کو آج بھی یاد ہے کہ انھیں کب بنگلہ دیشی بینک پر ہونے والے حملے کا پتا چلا۔ ’میں کانگریس سے ایئر پورٹ جا رہی تھی جب میں نے اس حملے کے بارے میں پڑھا۔ یہ حیران کن، دلچسپ اور فائنیشنل مارکیٹوں کے لیے خوفناک واقعہ تھا۔‘

فائنینشل سروسز سے متعلق کانگریس کی کمیٹی کی ایک رکن کی حیثیت سے، مالونی کے سامنے وسیع تر منظر نامہ تھا۔ سوئفٹ اربوں ڈالر کی عالمی تجارت کے لیے استعمال ہوتا ہے، اس طرح کا ہیک اس نظام پر اعتماد کو خطرناک حد تک کم کر سکتا ہے۔

وہ خاص طور پر اس واقعے میں فیڈرل ریزرو بینک کی شمولیت کے بارے میں تشویش میں مبتلا تھیں۔ ’وہ نیو یارک فیڈ (فیڈرل ریزرو بینک) تھے، جو عام طور پر بہت محتاط ہوتے ہیں۔ رقم کی یہ منتقلی کیسے ہو پائی؟‘

کیرولن میلونی نے کہا کہ لفظ ‘جوپیٹر’ نے خطرے کی گھنٹی بجا دی

مالونی نے فیڈ سے رابطہ کیا، اور عملے نے انھیں سمجھایا کہ حقیقت میں زیادہ تر منتقلی روک دی گئی ہے۔ ایک چھوٹی سی اتفاقی تفصیل کی بدولت۔

منیلا میں آر سی بی سی بینک کی برانچ جس میں ہیکرز نے 951 ملین ڈالر کی منتقلی کی کوشش کی وہ جُپیٹر سٹریٹ پر تھا۔ منیلا میں سیکڑوں بینک موجود ہیں جو ہیکرز استعمال کر سکتے تھے، لیکن انھوں نے اس کا انتخاب کیا۔ اور اُن کے اس فیصلے پر انھیں سیکڑوں ملین ڈالر سے ہاتھ دھونا پڑے۔

کیرولن مالونی کا کہنا ہے کہ ‘یہ منتقلی۔۔۔ فیڈ میں رک گئی تھی کیونکہ کسی ایک منتقلی کی درخواست میں استعمال ہونے والے پتے میں جُپیٹر کا لفظ شامل تھا، جو ایک ایرانی بحری جہاز کا نام بھی ہے جس پر مالی پابندیاں عائد ہیں۔’

فیڈ کے خودکار کمپیوٹر سسٹم میں صرف ‘جُپیٹر’ لفظ کا ذکر ہی کافی تھا اور اس میں خطرے کی گھنٹیاں بجنے لگیں۔ ادائیگیوں کا جائزہ لیا گیا، اور بیشتر کو روک دیا گیا۔ لیکن سب نہیں، پانچ درخواستوں نے اس رکاوٹ کو عبور کر لیا۔

ان میں سے ایک منتقلی میں 20 ملین ڈالر سری لنکا کی ایک خیراتی کمپنی کو منتقل کیے گئے تھے، جسے شالکا فاؤنڈیشن کہا جاتا ہے اور اسے ہیکرز کے ساتھیوں نے چوری شدہ رقم اینٹھنے کے لیے چنا تھا۔ (اس کی بانی شلیکہ پریرا کا کہنا ہے کہ اُن کے خیال میں یہ رقم جائز چندہ تھی۔) لیکن یہاں ایک بار پھر ایک چھوٹی سی تفصیل نے ہیکرز کے منصوبوں میں خلل ڈال دیا۔ منتقلی ‘شالکا فانڈیشن’ میں کی گئی تھی۔ ایک تیز طرار بینک ملازم نے املا کی غلطی پکڑ لی اور یہ رقم واپس لوٹا دی گئی۔

اور اس طرح 81 ملین ڈالر منتقل ہو گئے۔ ہیکرز کا مقصد یہ تو نہیں تھا لیکن بنگلہ دیش کے لیے چرائی گئی رقم پھر بھی ایک بہت بڑا دھچکا تھی، ایک ایسا ملک جہاں ہر پانچ میں سے ایک غربت کی انتہائی نچلی سطح سے بھی نیچے زندگی بسر کرتا ہے۔

جب تک بنگلہ دیش بینک نے اس رقم کو واپس حاصل کرنے کے لیے اپنی کوششیں شروع کیں تب تک ہیکرز نے پہلے ہی اس بات کو یقینی بنا لیا تھا کہ وہ رقم اُن کی رسائی سے دور ہو جائے۔

جمعہ یعنی پانچ فروری کو جُپیٹر سٹریٹ میں آر سی بی سی برانچ میں پچھلے سال قائم کیے گئے چار اکاؤنٹس اچانک متحرک ہو گئے۔

یہ رقم اکاؤنٹس کے درمیان منتقل کی گئی، کرنسی ایکسچینج کی ایک کمپنی کو بھیجی گئی، مقامی کرنسی میں تبدیل ہو کر دوبارہ بینک میں جمع کرادی گئی۔ اس میں سے کچھ نقد رقم نکال لی گئی تھی۔ منی لانڈرنگ پر نظر رکھنے والے ماہرین کے مطابق اُن کا یہ طرز عمل مکمل طور پر سمجھ آتا ہے۔

مونٹیری کیلی فورنیا میں مڈل بیری انسٹیٹیوٹ آف انٹرنیشنل سٹڈیز میں فنانشل کرائم منیجمنٹ پروگرام کی ڈائریکٹر مویرا روہسن کا کہنا ہے کہ ‘آپ کو مجرمانہ طریقے سے حاصل شدہ رقم کو صاف دکھانا ہوتا ہے تاکہ ایسا لگے کہ یہ جائز ذرائع سے حاصل کی گئی ہے تاکہ پھر آپ اس رقم کو محفوظ بنا سکیں اور بعد میں اس کے ساتھ جو چاہیں کر سکیں۔‘ اُن کا مزید یہ بھی کہنا تھا کہ ‘آپ کا مقصد ہوتا ہے کہ منی ٹریل کو جس حد ممکن ہو اس حد تک دھندلا اور غیر واضح کر دیا جائے۔’

اس کے باوجود تفتیش کاروں کے لیے ابھی بھی اس رقم کی ٹوہ لگانا ممکن تھا۔ اسے مکمل طور پر ناقابل تلاش بنانے کے لیے اسے بینک کے نظام سے نکالنا ضروری تھا۔

سولیئر کسینو کی ابتدا سنہ 2013 میں ہوئی

سولیئر منیلا میں ساحل سمندر پر واقع ہے، خواہشات کی تمکنت کا ایک چمکتا دمکتا ہوا سفید محل، ایک ہوٹل، ایک بہت بڑا تھیٹر، مہنگی دکانوں کا گڑھ اور اس کی سب سے مشہور کشش ایک وسیع کسینو ہے۔ منیلا چین کے جوئے بازوں کے لیے ایک بڑی پرکشش جگہ بن چکی ہے کیونکہ یہ تفریح چین میں غیر قانونی ہے۔ انسائیڈ ایشیئن گیمنگ میگزین کے ایڈیٹر محمد کوہن کے مطابق سولیئر ‘ایشیا میں سب سے خوبصورت کسینوز میں سے ایک ہے۔’

وہ مزید یہ بھی کہتے ہیں کہ ‘یہ واقعی بہت خوبصورتی سے ڈیزائن کیا گیا ہے جس کا مقابلہ جنوب مشرقی ایشیا میں کسی بھی چیز سے کیا جا سکتا ہے۔ اس میں لگ بھگ 400 گیمنگ ٹیبلز اور تقریباً 2000 سلاٹ مشینیں ہیں۔‘

اور منیلا میں چمکتے دمکتے کسینو اور جوئے بازی کے اڈوں کو بنگلہ دیش بینک کے چوروں نے اپنی منی لانڈرنگ کے اگلے مرحلے کے لیے استعمال کیا۔ آر سی بی سی بینک سے گزارے گئے 81 ملین ڈالرز میں سے 50 ملین ڈالرز سولیئر اور ایک اور جوئے بازی کے اڈے مائیڈس کے اکاؤنٹس میں جمع کرائے گئے۔ (بقیہ 31 ملین ڈالر کے ساتھ کیا ہوا؟ تحقیقات کے لیے قائم فلپائن کی سینیٹ کمیٹی کے مطابق، اس رقم کو ژو وائیکنگ نامی ایک چینی شخص کو دیا گیا تھا جس کے بارے میں خیال کیا جاتا ہے کہ وہ ایک پرائیوٹ جیٹ پر شہر چھوڑ گیا اور اس کے بعد اس کا اتا پتا نہیں ملا ہے۔

کسینو کا استعمال سراغ لگانے کے راستوں کا سلسلہ توڑنا تھا۔ ایک بار جب چوری شدہ رقم کسینو چپس میں تبدیل ہو جاتی ہے تو وہ جوا کھیل کر دوبارہ نقد رقم میں تبدیل ہو جاتی ہے تو پھر تفتیش کاروں کے لیے اس کا سراغ لگانا تقریباً ناممکن ہو جاتا ہے۔

لیکن اس طریقے سے جُڑے خطرات کا کیا کیا جائے گا؟ کیا چوروں کے سامنے یہ خطرہ نہیں کہ جوئے کے اڈوں میں جو کچھ لوٹا ہے وہ کھو دیں؟ بلکل بھی نہیں۔

سب سے پہلے جوئے بازی کے اڈوں کے کھلے حصوں میں کھیلنے کے بجائے چوروں نے نجی کمرے بک کروائے اور ان ساتھیوں سے بھر دیا جو وہاں جوا کھیلتے۔ اس طرح انھوں نے اس بات پر کنٹرول حاصل کر لیا کہ رقم جوئے میں کیسے لگائی گئی۔

دوسرا یہ کہ انھوں نے چوری شدہ رقم ایشیا کے ایک انتہائی مقبول کھیل ‘بیکارات’ کھیلنے کے لیے استعمال کی جو ایک بہت ہی آسان کھیل ہے۔ جوئے کے صرف تین ہی نتائج نکلتے ہیں اور ایک نسبتا تجربہ کار کھلاڑی اپنی 90 فیصد یا اس سے زیادہ رقم داؤ پر لگا کر واپس جیت سکتا ہے (منی لانڈررز کے لیے ایک بہترین نتیجہ ہے، جنھیں اکثر اس سے بہت کم رقم واپس ملتی ہے۔)

مجرمان اب چوری شدہ رقم غصب کر سکتے ہیں اور اچھا منافع کما سکتے ہیں۔ لیکن ایسا کرنے کے لیے کھلاڑیوں اور ان کے جوئے کا محتاط انتظام کرنا پڑتا ہے اور اس میں وقت درکار ہوتا ہے۔ کئی ہفتوں تک جواری منیلا کے جوئے بازی کے اڈوں میں کالے دھن کو صاف کرتے رہے۔

اس دوران بنگلہ دیش بینک رقم کا سراغ لگانے میں پیش رفت کر رہا تھا۔ اس کے عہدیداروں نے منیلا کا دورہ کیا تھا اور منی ٹریل کی نشاندہی کی تھی۔ لیکن جب جوئے بازی کے اڈوں کی بات ہوئی تو وہ دیواروں سے سر ٹکراتے رہ گئے۔ اس وقت فلپائن کے جوا گھر منی لانڈرنگ کے ضوابط کے تحت نہیں تھے۔

جہاں تک جوئے بازی کے اڈوں کا تعلق ہے رقم ایسے جواریوں کے ذریعہ جمع کرائی گئی تھی جو جائز تھے جن کے پاس ان اڈوں پر رقم اُڑانے کا پورا حق تھا۔ (سولیئر کسینو کا کہنا ہے کہ اُنھیں اندازہ نہیں تھا کہ وہ چوری شدہ رقم میں لین دین کر رہا ہے اور وہ حکام کے ساتھ تعاون کر رہے ہیں۔ مائیڈس نے اپنا موقف دینے کی درخواستوں کا جواب نہیں دیا۔)

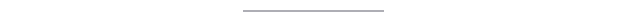

سنہ 2006 میں جاپانی بینک حکام نے ڈالر کے سائز کو 400 گنا بڑھا کر سپر ڈالر کے نقلی ہونے کی تصدیق کی تھی

بینک کے عہدیدار ان افراد میں سے کِم وونگ نامی ایک شخص سے 16 ملین ڈالرز کی رقم برآمد کرنے میں کامیاب ہو گئے جس نے مائیڈس کسینو میں جوئے بازوں کو منظم کیا تھا۔ اس پر فرد جرم عائد کی گئی تھی لیکن بعد میں الزامات کو مسترد کر دیا گیا تھا۔

تاہم بقیہ رقم 34 ملین ڈالرز ہاتھوں سے نکل رہی تھی۔ تفتیش کاروں کے مطابق اُن کی اگلی منزل انھیں شمالی کوریا سے ایک قدم قریب لے جائے گی۔

مکاؤ بھی چین کے زیر انتظام علاقہ ہے جس کا آئین ہانگ کانگ کی طرح کا ہے۔ فلپائن کی طرح یہ بھی جوئے اور دنیا کے سب سے معروف کسینوز کا ایک مرکز ہے۔ اس ملک کے بھی شمالی کوریا سے طویل عرصے سے روابط ہیں۔ یہ ہی وہ جگہ ہے جہاں شمالی کوریا کے عہدیداروں نے 2000 کی دہائی کے اوائل میں انتہائی اعلیٰ معیار کے نام نہاد ‘سوپر ڈالر’ کے جعلی 100 ڈالر کے نوٹ پکڑے تھے۔

امریکی حکام کا دعوی تھا کہ یہ شمالی کوریا میں چھپے تھے۔ جس مقامی بینک کے ذریعے منی لانڈرنگ کی گئی اُسے بالآخر پیانگ یانگ حکومت کے ساتھ روابط کی وجہ سے امریکی پابندیوں کی فہرست میں ڈال دیا گیا۔

یہ مکاؤ ہی تھا جہاں شمالی کوریا کی ایک جاسوس کو تربیت دی گئی تھی جس نے سنہ 1987 میں کورین ایئر کی پرواز پر بم حملہ کیا جس میں 115 افراد ہلاک ہوئے تھے۔ اور یہ مکاؤ ہی تھا جہاں کم جونگ ان کے سوتیلے بھائی کم جونگ نام جلاوطنی میں رہے جس کے بعد اُنھیں ملائیشیا میں زہر دے کر قتل کیا گیا جس کے بارے میں بہت سے لوگوں کا خیال ہے کہ شمالی کوریا کے رہنما نے ذاتی طور پر اس قتل کا حکم دیا تھا۔

چونکہ بنگلہ دیش بینک سے چوری کی گئی رقم کو فلپائن کے ذریعے غیر قانونی طور پر منتقل کیا گیا اور مکاؤ سے متعدد روابط ابھرنا شروع ہو گئے۔ سولیئر میں جوئے کے کھیل منظم کرنے والے متعدد افراد کا تار مکاؤ سے ملنے لگا۔ جوئے کے لیے نجی کمرے بک کرنے والی دو کمپنیاں بھی مکاؤ کی تھیں۔ تفتیش کاروں کا خیال ہے کہ شمالی کوریا بھجوائے جانے سے پہلے زیادہ ترچوری شدہ رقم چین کے زیر انتظام اس چھوٹے سے علاقے میں پہنچی تھی۔

رات کے وقت شمالی کوریا ناسا کی جانب سے خلا سے لی گئی تصاویر میں ایک بلیک ہول کی طرح نظر آتا ہے، جس کی وجہ ملک کے بیشتر حصوں میں بجلی کی کمی ہے۔ یہ جنوبی کوریا کے بالکل برعکس ہے جو دن ہو کے رات ہر وقت روشنی کی وجہ سے چمکتا دمکتا نظر آتا ہے۔ سی آئی اے کے مطابق شمالی کوریا دنیا کے 12 غریب ترین ممالک میں شامل ہے اور اس کی مجموعی قومی پیداوار فی کس صرف 1700 ڈالر ہے جو سیرالیون اور افغانستان سے کم ہے۔

انٹرنیشل سپیس سٹیشن سے سنہ 2014 میں لی گئی تصویر جس میں پیانگ یانگ میں صرف بجلی نظر آتی ہے باقی ملک اندھیرا ہے

اس کے باوجود بھی ایسا ظاہر ہوتا ہے کہ شمالی کوریا نے دنیا کے سب سے بے باک اور کمال درجہ کی مہارت رکھنے والے ہیکر تیار کیے ہیں۔

شمالی کوریا نے کمال درجے کے سائبر جنگجوؤں کے یونٹ تیار کرنے میں کیوں اور کیسے کامیابی حاصل کی یہ سمجھنے کے لیے سنہ 1948 میں شمالی کوریا کے ایک جدید قوم کے طور پر قائم ہونے کے بعد سے ملک پر حکمرانی کرنے والے خاندان پر نظر ڈالنے کی ضرورت ہے، اور وہ ہے ِکم خاندان۔

شمالی کوریا کے بانی کِم ال سنگ نے اس ملک جسے باضابطہ طور پر ڈیموکریٹک پیپلز ریپبلک آف کوریا کے نام سے جانا جاتا ہے اسے ایک ایسے سیاسی نظام پر قائم کیا جو سوشلسٹ ہے لیکن یہ بادشاہت کی طرح کام کرتی ہے۔

ان کے بیٹے کم جونگ ال نے اپنی طاقت کے لیے فوج پر انحصار کیا اور بیلسٹک میزائل اور جوہری آلات کے تجربات سے امریکہ کو اکسایا۔ امریکی حکام کے مطابق، اس پروگرام کو سرمایہ فراہم کرنے کے لیے، حکومت ناجائز طریقوں کی طرف راغب ہوئی جن میں انتہائی نفیس جعلی سپر ڈالرز بھی شامل ہیں۔

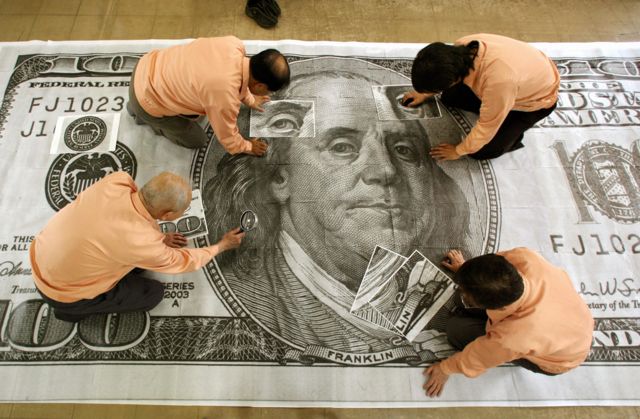

کم جونگ ال نے 1990 میں کوریائی کمپیوٹر سینٹر کے قیام سے ملک کی حکمت عملی میں سائبر کو شامل کرنے کا بھی جلد فیصلہ کیا تھا۔ یہ ملک کے آئی ٹی کے کاموں کا مرکز ہے۔

جب سنہ 2010 میں کِم جونگ ال کے تیسرے بیٹے کم جونگ ان وارث کے طور پر سامنے آئے تو حکومت نے عمر کے لحاظ سے 20 اور 30 کے درمیانی حصہ میں اپنے قائد کی حیثیت سے مستقبل کے اس رہنما کی تصویر کشی کرنے کی ایک مہم چھیڑ دی۔ گو کہ وہ اپنے لوگوں کے لیے اجنبی تھا مگر اُسے سائنس اور ٹیکنالوجی کے چیمپیئن کے طور پر پیش کیا گیا۔ یہ ایک ایسی مہم تھی جو نوجوان نسل کی وفاداری کے تحفظ اور ان کو نئے اوزاروں کا استعمال کرتے ہوئے نئے رہنما کے جنگجو بننے کی ترغیب دینے کے لیے ڈیزائن کیا گیا تھا۔

ایک سکول کی آئی ٹی کلاس میں کم ال سنگ اور کم جونگ ال کے مورالز

نوجوان کم جنھوں نے سنہ 2011 کے آخر میں اپنے والد کی وفات پر اقتدار سنبھالا تھا اُنھوں نے جوہری ہتھیاروں کو ایک ‘قیمتی تلوار’ قرار دیا تھا، لیکن اُنھیں بھی ان کی مالی اعانت کے لیے کسی راستے کی ضرورت تھی۔ یہ کام اقوام متحدہ کی سلامتی کونسل کی جانب سے پہلے سے بھی زیادہ پابندیوں کی وجہ سے پیچیدہ ہو گیا تھا جو سنہ 2006 میں ایٹمی ڈیوائس اور طویل فاصلے پر مار کرنے والے بیلسٹک میزائل کے پہلے تجربے کے بعد عائد کی گئی تھیں۔ امریکی حکام کا کہنا ہے کہ ہیکنگ اس کا ایک حل تھا۔

سائنس اور ٹیکنالوجی کو اپنانے سے شمالی کوریائی باشندوں کو آزادانہ طور پر عالمی انٹرنیٹ سے رابطہ قائم کرنے کی اجازت نہیں دی گئی اگرچہ یہ بہت سے لوگوں کو یہ دیکھنے کے قابل بناتی کہ دنیا اُن کی سرحدوں سے آگے کس طرح کی دکھائی دیتی ہے، اور وہ ایسے خیالات پڑھ پاتے جو وہاں کے سرکاری بیانیے سے متصادم ہیں۔

اس طرح اپنے سائبر جنگجو یا لڑاکا کو تربیت دینے کے لیے حکومت اپنے سب سے زیادہ ہنر مند کمپیوٹر پروگرامرز کو بیرون ملک یعنی زیادہ تر چین بھیجتی ہے۔ وہاں وہ سیکھتے ہیں کہ باقی دنیا خریداری، جوا کھیلنے، نیٹ ورک اور تفریح کے لیے کس طرح کمپیوٹر اور انٹرنیٹ کا استعمال کرتی ہے۔ اور ماہرین کے مطابق وہیں وہ نوجوان ماہر ریاضیات سے ہیکرز میں تبدیل ہوتے ہیں۔

خیال کیا جاتا ہے کہ ان میں سے بیشتر نوجوان چین میں شمالی کوریا کے زیر انتظام چلنے والی چوکیوں (کمپنیوں یا ادارروں) میں رہتے اور کام کرتے ہیں۔

فی الحال جنوبی کوریا کے دارالحکومت سیؤل میں نجی شعبے کے تفتیشی افسر کے طور پر کام کرنے والے اور ایف بی آئی کوریا کے سابق چیف کایونگ جن کم کہتے ہیں: ‘وہ اپنے نشانات کو مٹانے میں بہت ماہر ہیں لیکن بعض اوقات کسی دوسرے مجرم کی طرح وہ بھی کوئی شوشہ یا نشانات یا شواہد چھوڑ جاتے ہیں۔ اور ہم ان کے آئی پی ایڈریس کا پیچھا کرتے ہوئے ان کے مقامات تک پہنچنے کے قابل ہو جاتے ہیں۔‘

یہ شوشے تفتیش کاروں کو چین کے شمال مشرق میں واقع شینیانگ کے ایک بے ہنگم ہوٹل تک لے جاتے ہیں جس کے دروازے پر حفاظت کے لیے کوریائی روایتی نقش پتھر کے شیروں کی ایک جوڑی ہے۔ اس ہوٹل کا نام شمالی کوریا کے مشہور پہاڑی سلسلے کے چلبوسان کے نام پر ہے۔

اگوڈا جیسے ہوٹل کے اشتہار کی سائٹوں پر پوسٹ کی جانے والی تصاویر سے واضح ہوتا ہے اس ہوٹل پر کوریا کے نقش جس میں رنگ برنگی بستر کی چادریں، شمالی کوریائی کھانے اور ویٹریسز جو اپنے صارفین کے لیے گاتی اور رقص کرتی ہیں نمایاں ہیں۔

کایونگ جن کم کا کہنا ہے کہ یہ ‘انٹیل کمیونٹی میں یہ بات مشہور تھی’ کہ مشتبہ شمالی کوریائی ہیکرز چلبوسان سے اس وقت سے کام کر رہے ہیں جب انھوں نے سنہ 2014 میں پہلی بار عالمی سطح پر پہلی بار ہیکنگ کی تھی۔

شینیانگ کا چلبوسان ہوٹل

ایک منحرف ہیکر ہایون سیؤنگ لی کا کہنا ہے کہ چین کے شہر دالیان میں، جہاں پارک جن ہائک کے بارے میں خیال ظاہر کیا جاتا ہے کہ انھوں نے ایک دہائی تک اپنی زندگی بسر کی وہاں کمپیوٹر پروگرامرز کی ایک جماعت رہ رہی تیھ اور وہ اسی طرح کے شمالی کوریا کی نگرانی میں چلائے جانے والے آپریشن کے لیے کام کر رہی تھی۔

سیؤنگ لی پیانگ یانگ میں پیدا ہوئے لیکن ایک عرصے تک دالیان میں رہے جہاں ان کے والد بہت اثرورسوخ والے تاجر تھے اور وہ سنہ 2014 تک یعنی منحرف ہونے سے قبل تک شمالی کوریا کی حکومت کے ساتھ کام کرتے تھے۔ لی کا کہنا ہے کہ جب وہ وہاں رہ رہے تھے تو بجیرہ اصفر یا دریائے زرد کے پار اس علاوقے میں تقریبا 500 شمالی کوریائی باشندے آباد تھے۔

ان میں سے 60 سے زائد پروگرامرز تھے جو نوجوان تھے اور انھیں ان کا علم اس وقت ہوا جب وہ کم ال سنگ کی سالگرہ جیسے شمالی کورین قومی تعطیلات کے موقعے پر جمع ہوتے۔

ان میں سے ایک نے انھیں اپنی رہائش گاہ پر مدعو کیا۔ وہاں لی نے دیکھا کہ ‘تقریبا 20 افراد ایک ساتھ اور ایک ہی جگہ میں رہ رہے ہیں۔ لہذا ایک کمرے میں چار سے چھ افراد رہ رہے تھے، اور پھر رہائشی کمرے کو انھوں نے دفتر کی طرح بنا رکھا تھا،اور سارے رہائیشی کمروں میں کمپیوٹرز تھے۔’

انھوں نے لی کو دکھایا کہ وہ کیا تیار کر رہے ہیں: موبائل فون گیمز جو وہ جنوبی کوریا اور جاپان کو دلالوں کے ذریعہ فروخت کررہے تھے اور ہر سال دس لاکھ امریکی ڈالر کما رہے تھے۔

ڈالیان میں دھند

اگرچہ شمالی کوریا کے سکیورٹی اہلکار ان پر کڑی نگاہ رکھتے تھے تاہم ان نوجوانوں کی زندگی نسبتا آزاد تھی۔

لی کا کہنا ہے کہ ‘اس کے باوجود یہ محدود ہے لیکن شمالی کوریا کے مقابلے میں انھیں زیادہ آزادی حاصل تھی کہ انھیں انٹرنیٹ تک رسائی حاصل تھی اور وہ وہ کچھ فلمیں دیکھ سکتے تھے۔’

ڈالیان میں لگ بھگ آٹھ سال گزارنے کے بعد پارک جن ہایوک پیانگ یانگ واپس جانے کے لیے بے قرار تھے۔ ایف بی آئی کے ذریعہ پکڑی جانے والی سنہ 2011 کی ایک ای میل میں انھوں نے اپنی منگیتر سے شادی کرنے کی خواہش کا ذکر کیا ہے۔ لیکن انھیں اجازت ملنے میں کئی سال لگ گئے۔

ایف بی آئی کا کہنا ہے کہ ان کے اعلیٰ افسران کے پاس ان کے لیے ایک اور مشن تھا: ہالی وڈ، لاس اینجلس، کیلیفورنیا میں دنیا کی ایک بڑی تفریحی کمپنی سونی پکچر انٹرٹینمنٹ سائبر حملہ۔

سنہ 2013 میں سونی پکچرز نے سیتھ روجن اور جیمز فرانکو کے ساتھ ایک نئی فلم بنانے کا اعلان کیا تھا جو کہ شمالی کوریا پر مبنی ہوتی۔

ڈالیان میں مہنگی دکانیں

یہ ایک ٹاک شو کے میزبان اور اس کے پروڈیوسر پر مبنی تھی جس میں میزبان کا کردار فرانکو ادا کر رہے ہیں اور پروڈیوسر کا کردرا روجن۔ وہ کم جونگ ان کے انٹرویو کے لیے شمالی کوریا جاتے ہیں اور سی آئی اے انھیں کم جون انگ کو قتل کرنے کے لیے راضی کرتا ہے۔

شمالی کوریا نے دھمکی دی کہ اگر سونی پکچرز نے یہ فلم ریلیز کی تو وہ امریکہ کے خلاف انتقامی کارروائی کرے گا اور نومبر سنہ 2014 میں ہیکرز نے کمپنی کے مالکان کو ایک ای میل بھیجا جس میں انھوں نے خود کو ‘گارڈینز آف پیس’ یعن امن کا رکھوالا کہا تھا اور اس میں انھوں نے ‘بہت بڑے نقصان’ کی دھمکی دی تھی۔

تین دن بعد ہارر فلم کی ایک تصویر ملازمین کے کمپیوٹر سکرینوں پر نظر آئی جس میں خونی سرخ کنکال کے دانت اور چمکتی ہوئی آنکھیں دکھائی دیتی تھیں۔ ہیکرز کی دھمکیوں کا خاطر خواہ اثر ہوا۔ ایگزیکٹوز کی تنخواہیں، خفیہ ای میلز، اور ابھی تک نہ ریلیز ہونے والی فلموں کی تفصیلات آن لائن لیک کر دی گئیں۔ اور اس کے ساتھ ہی کمپنی کی سرگرمیاں رک گئی ہیں کیونکہ ہیکرز کے وائرس کے ذریعہ ان کے کمپیوٹر غیر فعال کر دیئے گئے تھے۔ عملے کے کارڈز اپنے دفاتر میں داخل ہونے یا پرنٹرز کے استعمال کے لیے کام نہیں کر رہے تھے۔ یہاں تک کہ پورے چھ ہفتوں تک ایم جی ایم پر واقع سونی پکچر انٹرٹینمنٹ کے ہیڈکوارٹر کے کافی شاپ کریڈٹ کارڈز لینے میں ناکام رہے۔

ایک مزدور فلم کے پوسٹر کو ہٹاتا ہوا دیکھا جا سکتا ہے

سونی پہلے انٹرویو کو معمول سے قبل ہی جاری کرنے کا منصوبہ بنا رہی تھی لیکن جب ہیکرز نے مزید نقصان کی دھمکی دی تھی تو انھوں نے اسے عجلت میں منسوخ کر دیا۔ مرکزی دھارے کے سنیما گھروں نے فلم کی نمائش سے انکار کر دیا۔ اس لیے اسے صرف ڈیجیٹل پلیٹ فارم اور کچھ آزاد سنیما گھروں میں ہی ریلیز کیا جا سکا۔

لیکن پتہ چلتا ہے کہ سونی پر ہونے والا حملہ اس سے بھی زیادہ حوصلہ مندانہ ہیکنگ کا پیش خیمہ تھا جو کہ بنگلہ دیش کے بینک پر سنہ 2016 میں کیا گیا۔

بنگلہ دیش اب بھی اپنی بقیہ رقم کی وصولی کے لیے کوشاں ہے جو کہ تقریباً 65 ملین ڈالر بنتی ہے۔ بنگلہ دیش کا قومی بینک درجنوں افراد اور اداروں کے خلاف قانونی کارروائی کر رہا ہے جس میں آر سی بی سی بینک بھی شامل ہے جس کا کہنا ہے کہ اس نے کسی اصول کی خلاف ورزی نہیں کی ہے۔

جس ہنر مندی کے ساتھ بنگلہ دیش بینک کی ہیکنگ کی گئی تھی اگر وہ مکمل ہو جاتی تو پیانگ یانگ حکومت کتنا خوش ہوتی؟ بہرحال یہ منصوبہ ایک ارب ڈالر کی ڈکیتی کے طور پر شروع ہوا لیکن اس کا انجام صرف دسیوں لاکھ ڈالر پر ہوا۔

چوروں کے بینکاری کے عالمی نظام میں سیندھ لگانے سے لاکھوں ڈالر ضائع ہوئے اور دسیوں بچولیوں کو ادائیگی کرنے میں دسیوں لاکھوں مزید رقم ضائع ہو گئی۔ امریکی حکام کا کہنا ہے کہ مستقبل میں شمالی کوریا اس طرح کی پریشانیوں سے بچنے کے لیے کوئی راہ تلاش کرے گا۔

یہ بھی پڑھیے

مئی سنہ 2017 میں ونناکرائی رینسم ویئر کی وبا جنگل کی آگ کی طرح پھیل گئی تھی، متاثرین کی فائلوں کو ادھر ادھر کر دیا تھا اور اس کی بازیابی کے لیے سینکڑوں ڈالرز کا تاوان مانگ رہے تھے جسے ورچوئل کرنسی بٹ کوائن میں ادا کرنا تھا۔

برطانیہ میں نیشنل ہیلتھ سروس خاص طور پر بری طرح متاثر ہوئی تھی۔ ایمرجنسی اور ایکسیڈنٹ محکمے خاص طور پر متاثر ہوئے اور فوری کینسر کیسز کی اپائنٹمنٹ کو دوبارہ ترتیب دینا پڑا تھا۔

کم جونگ ان سنہ 2017 میں سٹریٹیجک فورسز کا معائینہ کر رہے ہیں

جب برطانیہ کی نیشنل کرائم ایجنسی کے تفتیش کاروں نے ایف بی آئی کے ساتھ مل کر اس کی جانچ کی تو انھوں نے بنگلہ دیش بینک اور سونی پکچر انٹرٹینمنٹ میں ہیک کرنے کے لیے استعمال ہونے والے وائرسز کے ساتھ نمایاں مماثلت پائی اور بالآخر ایف بی آئی نے پارک جن ہایوک کے خلاف لگائے گئے الزامات میں اس حملے کو بھی شامل کر لیا۔

اگر ایف بی آئی کے الزامات درست ہیں تو اس سے معلوم ہوتا ہے کہ شمالی کوریا کی سائبر آرمی نے اب کریپٹو کرنسی کو قبول کر لیا ہے جو کہ ایک اہم چھلانگ ہے کیونکہ ہائی ٹیک پیسوں کی یہ نئی شکل روایتی بینکاری نظام کو بڑے پیمانے پر نظر انداز کرتی ہے اور اس کے ذریعے وہ ديگر بڑے خرچوں جیسے ثالثوں کی ادائيگی سے بچ سکتی ہے۔

وانناکرائی تو بس شروعات تھی۔ آنے والے برسوں میں ٹیک سکیورٹی فرموں نے شمالی کوریا کو بہت سے مزید کرپٹو کرنسی حملوں کا ذمہ دار ٹھہرایا ہے۔ ان کا دعویٰ ہے کہ ملک کے ہیکرز نے ایکسچینجز کو نشانہ بنایا ہے جہاں بٹ کوائن جیسی کرپٹو کرنسیوں کو روایتی کرنسیوں میں تبدیل کیا جاتا ہے۔ کچھ اندازوں کے مطابق ایکسچینجز سے ہونے والی چوریوں کی رقم دو ارب ڈالر سے زیادہ ہو گی۔

اور مزید الزامات آتے رہتے ہیں۔ فروری میں امریکی محکمہ انصاف نے دو دوسرے شمالی کوریائی باشندوں پر فرد جرم عائد کی ہے جن کے بارے میں ان کا دعوی ہے کہ وہ لیزارس گروپ کے ممبر بھی ہیں اور وہ منی لانڈرنگ نیٹ ورک سے منسلک ہیں جو کینیڈا سے نائیجیریا تک پھیلے ہوئے ہیں۔

Comments are closed.